随着互联网高速发展,网络安全也越来越被人重视,而传统的HTTP协议是明文传输,若HTTP请求被骇客截取,就能轻松获取其中内容,存在极大安全隐患。为了解决这个问题,Netscape 公司制定了HTTPS协议,HTTPS可以将数据加密传输,也就是传输的是密文,即便黑客在传输过程中拦截到数据也无法破译,这就保证了网络通信的安全。

密码学基础

在了解HTTPS协议之前,我们首先要知道一些密码学的基础知识。

- 明文:明文指的是未被加密过的原始数据。

- 密文:明文被某种加密算法加密之后,会变成密文,从而确保原始数据的安全。密文也可以被解密,得到原始的明文。

- 密钥:密钥是一种参数,它是在明文转换为密文或将密文转换为明文的算法中输入的参数。密钥分为对称密钥与非对称密钥,分别应用在对称加密和非对称加密上。

对称加密

对称加密又叫做私钥加密,即信息的发送方和接收方使用同一个密钥去加密和解密数据。对称加密的特点是算法公开、加密和解密速度快,适合于对大数据量进行加密,常见的对称加密算法有DES、3DES、TDEA、Blowfish、RC5和IDEA。

- 加密过程:明文 + 加密算法 + 私钥 => 密文

- 解密过程:密文 + 解密算法 + 私钥 => 明文

说得通俗一点就是,有一个箱子,有2把一样的钥匙,A一把钥匙,B一把钥匙,A把一张藏宝图放进了箱子,然后通过快递把箱子寄给B,其他人没有钥匙不知道箱子里面是什么,当B收到了箱子,就可以用他的钥匙打开箱子,哇里面是张藏宝图耶😄,这就是对称加密。

非对称加密

非对称加密也叫做公钥加密。非对称加密与对称加密相比,其安全性更好。对称加密的通信双方使用相同的密钥,如果一方的密钥遭泄露,那么整个通信就会被破解。而非对称加密使用一对密钥,即公钥和私钥,且二者成对出现。私钥被自己保存,不能对外泄露。公钥指的是公共的密钥,任何人都可以获得该密钥。用公钥或私钥中的任何一个进行加密,用另一个进行解密。

公钥加密的密文只能由私钥解密,过程为:明文 + 加密算法 + 公钥 => 密文, 密文 + 解密算法 + 私钥 => 明文

私钥加密的密文只能由公钥解密,过程为:明文 + 加密算法 + 私钥 => 密文, 密文 + 解密算法 + 公钥 => 明文

由于加密和解密使用了两个不同的密钥,这就是非对称加密“非对称”的原因。非对称加密的缺点是加密和解密花费时间长、速度慢,只适合对少量数据进行加密。在非对称加密中使用的主要算法有:RSA、Elgamal、Rabin、D-H、ECC(椭圆曲线加密算法)等。

HTTPS通信过程

HTTPS协议 = HTTP协议 + SSL/TLS协议,在HTTPS数据传输的过程中,需要用SSL/TLS对数据进行加密和解密,需要用HTTP对加密后的数据进行传输,由此可以看出HTTPS是由HTTP和SSL/TLS一起合作完成的。

HTTPS为了兼顾安全与效率,同时使用了对称加密和非对称加密。在传输内容之前,先使用非对称加密交换公钥和客户端密钥(这部分数据很小),要正式传输内容的时候使用客户端密钥进行对称加密。(考虑传输效率)

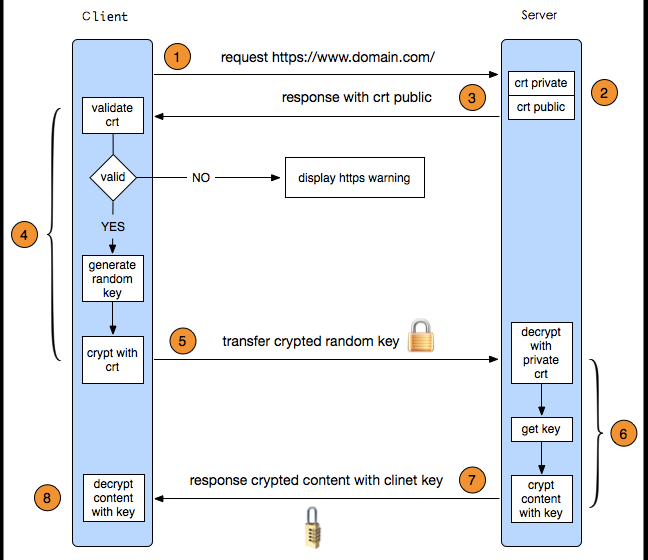

一个HTTPS请求实际上包含了两次HTTP传输,可以细分为8步:

- 客户端向服务器发起HTTPS请求,连接到服务器的443端口

- 服务器端有一个密钥对,即公钥和私钥,是用来进行非对称加密使用的,服务器端保存着私钥,不能将其泄露,公钥可以发送给任何人。

- 服务器将自己的公钥发送给客户端。

- 客户端收到服务器端的公钥之后,会对公钥进行检查,验证其合法性,如果发现发现公钥有问题,那么HTTPS传输就无法继续。严格的说,这里应该是验证服务器发送的数字证书的合法性,关于客户端如何验证数字证书的合法性,下文会进行说明。如果公钥合格,那么客户端会生成一个随机值,这个随机值就是用于进行对称加密的密钥,我们将该密钥称之为client key,即客户端密钥,这样在概念上和服务器端的密钥容易进行区分。然后用服务器的公钥对客户端密钥进行非对称加密,这样客户端密钥就变成密文了,至此,HTTPS中的第一次HTTP请求结束。

- 客户端会发起HTTPS中的第二个HTTP请求,将加密之后的客户端密钥发送给服务器。

- 服务器接收到客户端发来的密文之后,会用自己的私钥对其进行非对称解密,解密之后的明文就是客户端密钥,然后用客户端密钥对数据进行对称加密,这样数据就变成了密文。

- 然后服务器将加密后的密文发送给客户端。

- 客户端收到服务器发送来的密文,用客户端密钥对其进行对称解密,得到服务器发送的数据。这样HTTPS中的第二个HTTP请求结束,整个HTTPS传输完成。

整个过程如下图

总结

- HTTPS = HTTP + TLS/SSL,既对HTTP传输过程进行加密,保障数据安全。

- HTTPS同时使用了非对称加密和对成加密

- 非对称加密:客户端发起HTTPS请求 -> 服务端返回公钥给客户端 -> 客户端生成一个随机值并使用公钥进行加密 -> 服务端收到加密内容后使用私钥解密得到客户端随机值

- 对称加密:服务端使用随机值对传输内容加密 -> 客户端收到加密内容用之前生成的随机值解密

此文部分内容参考了:

感谢分享,文章很好

非对称加密是有公钥和私钥的

公钥加密明文生成密文

私钥解密密文还原明文

学习了